Comprender los retos de la ciberseguridad es esencial para proteger las infraestructuras críticas de ciudades, hospitales y organismos públicos. La ciberseguridad desempeña un papel crucial para preservar los servicios esenciales y proteger los datos sensibles de los ciudadanos.

En enero de 2020 se produjeron tantos ataques de cripto-ransomware como en todo 2019, y esa ciberdelincuencia está costando a las economías mundiales 2 billones de dólares, frente a los 400.000 millones de 2015. Con el aumento de los ciberataques, es imperativo que se adopten medidas sólidas para asegurar estas instituciones vitales.

I- ¿Qué tipos de ciberataque existen?

El ataque ransomware

El ransomware es un tipo de ataque en el que el sistema de la víctima se mantiene como rehén hasta que se paga el rescate exigido por el atacante.

Ataque con contraseña

Las contraseñas son la herramienta de verificación de acceso elegida por la mayoría de la gente, por lo que descubrir la contraseña de un objetivo es una propuesta atractiva para un hacker. Esto se hace utilizando varios métodos diferentes. A menudo, la gente guarda copias de sus contraseñas en trozos de papel o notas adhesivas alrededor o sobre sus escritorios. Un atacante puede encontrar la contraseña por sí mismo o pagar a alguien de dentro para conseguirla. También pueden obtenerla interceptando las transmisiones de red para capturar las contraseñas no encriptadas.

El malware

El malware es un software malicioso que infecta un sistema y altera su funcionamiento. Es software o código informático invasivo diseñado para infectar, dañar o acceder a sistemas informáticos. Hay muchos tipos de malware, cada uno de los cuales infecta y altera los dispositivos de formas diferentes, pero todas las variantes están diseñadas para comprometer la seguridad y confidencialidad de los sistemas informáticos.

Ataques de denegación de servicio (DoS) y de denegación de servicio distribuida (DDoS)

Un ataque de denegación de servicio (DoS) está diseñado para saturar los recursos de un sistema hasta que sea incapaz de responder a las peticiones legítimas de servicio. Un ataque DDoS o de denegación de servicio distribuido es similar en el sentido de que también pretende agotar los recursos de un sistema. Un ataque DD oS se produce cuando un gran número de máquinas anfitrionas se infectan con malware y son controladas por el atacante. Se conocen como ataques de “denegación de servicio” porque el sitio atacado es incapaz de prestar su servicio a quienes quieren acceder a él.

Phishing y spear phishing

Un ataque de phishing se produce cuando un atacante envía correos electrónicos que parecen proceder de fuentes fiables y legítimas en un intento de obtener información sensible sobre el objetivo. Los ataques de phishing combinan ingeniería social y tecnología, y se denominan así porque el atacante está, en efecto, “pescando” el acceso a un área restringida utilizando el “cebo” de un remitente aparentemente fiable.

El spear phishing se refiere a un tipo específico de ataque de phishing más selectivo. El atacante se toma el tiempo necesario para investigar a sus objetivos y, a continuación, escribe mensajes que el objetivo probablemente considere relevantes. Estos tipos de ciberataques reciben el nombre de phishing “con arpón” por la forma en que el atacante se centra en un objetivo específico. El mensaje parecerá legítimo, por lo que puede ser difícil detectar un ataque de phishing dirigido.

Phishing de ballenas

Un ataque whale-phishing se llama así porque va dirigido a los “peces gordos” o “ballenas” de una organización, que suelen ser altos ejecutivos, altos directivos u otras personas de alto nivel en la organización. Es probable que estas personas posean información que puede ser valiosa para los atacantes, como información privilegiada sobre la empresa o sus operaciones.

Ataque MITM

Los ciberataques de intermediario (MITM) se refieren a las brechas de ciberseguridad que permiten a un atacante espiar los datos enviados entre dos personas, redes u ordenadores. Se conoce como ataque “man-in-the-middle” porque el atacante se sitúa en medio o entre las dos partes que intentan comunicarse. El atacante espía la interacción entre las dos partes.

Secuestro de sesión

El secuestro de sesión es uno de los muchos tipos de ataque MITM. El atacante se apodera de una sesión entre un cliente y el servidor. El ordenador utilizado en el ataque sustituye la dirección IP (Protocolo de Internet) del ordenador cliente por la suya propia, y el servidor continúa la sesión sin sospechar que se está comunicando con el atacante en lugar de con el cliente. Este tipo de ciberataque es eficaz porque el servidor utiliza la dirección IP del cliente para verificar su identidad. Si la dirección IP del atacante se inserta durante la sesión, el servidor puede no sospechar que se ha producido una violación porque ya está realizando una conexión autorizada.

Ataque de inyección SQL

La inyección SQL es un método común utilizado para explotar sitios web que utilizan bases de datos para servir a sus usuarios. Los clientes son ordenadores que obtienen información de los servidores. Un ataque SQL utiliza una consulta SQL enviada por el cliente a una base de datos del servidor. La orden se inserta, o “inyecta”, en un plan de datos en lugar de otra cosa que se insertaría normalmente, como una contraseña o un identificador de usuario. El servidor que aloja la base de datos ejecuta entonces el comando y el sistema queda penetrado.

Suplantación de DNS

Con la suplantación de DNS, un hacker modifica los registros DNS para enviar tráfico a un sitio web falso o suplantado. Una vez en el sitio fraudulento, la víctima puede introducir información sensible que el hacker puede utilizar o vender. El pirata informático también puede crear un sitio de mala calidad con contenido despectivo o incendiario para dar una mala imagen de una empresa competidora.

Ataques web

Los ataques web se refieren a las amenazas que tienen como objetivo las vulnerabilidades de las aplicaciones web. Cada vez que introduces información en una aplicación web, inicias una orden que genera una respuesta. Por ejemplo, si envías dinero a alguien utilizando una aplicación de banca online, los datos que introduces indican a la aplicación que acceda a tu cuenta, retire el dinero y lo envíe a la cuenta de otra persona. Los atacantes trabajan dentro de este tipo de aplicaciones y las utilizan en su beneficio.

Amenaza interna

A veces, los actores más peligrosos proceden del interior de la organización. Los individuos dentro de una empresa representan un peligro particular, ya que generalmente tienen acceso a varios sistemas y, en algunos casos, privilegios administrativos que les permiten realizar cambios críticos en el sistema o en sus normas de seguridad.

Troyanos o caballos de Troya

Un ataque troyano utiliza un programa malicioso oculto dentro de un programa aparentemente legítimo. Cuando el usuario ejecuta el programa supuestamente inocente, el malware dentro del troyano puede utilizarse para abrir una puerta trasera en el sistema a través de la cual los hackers pueden penetrar en el ordenador o la red. Esta amenaza toma su nombre de la historia de los soldados griegos que se escondieron dentro de un caballo para infiltrarse en la ciudad de Troya y ganar la guerra. Una vez aceptado el “regalo” e introducido dentro de las puertas de Troya, los soldados griegos salieron y atacaron. Del mismo modo, un usuario desprevenido puede acoger en su sistema una aplicación aparentemente inocente y acabar introduciendo una amenaza oculta.

Ataques “drive-by

En un ataque drive-by, un hacker incrusta código malicioso en un sitio web inseguro. Cuando un usuario visita el sitio, el script se ejecuta automáticamente en su ordenador, infectándolo. El nombre “drive by” viene del hecho de que la víctima sólo tiene que “pasar” por el sitio para infectarse. No es necesario hacer clic en nada del sitio ni introducir ninguna información.

Ataques XSS

Con XSS, el atacante transmite scripts maliciosos utilizando contenido sobre el que se puede hacer clic enviado al navegador del objetivo. Cuando la víctima hace clic en el contenido, se ejecuta el script. Como el usuario ya ha iniciado sesión en una aplicación web, lo que introduce es considerado legítimo por la aplicación web. Sin embargo, el script que se ejecuta ha sido modificado por el atacante, lo que provoca la ejecución de una acción no intencionada por parte del “usuario”.

Ataques de escucha

Los ataques de escucha implican que el atacante intercepte el tráfico mientras se envía a través de la red. De este modo, un atacante puede recopilar nombres de usuario, contraseñas y otra información confidencial, como datos de tarjetas de crédito. Las escuchas pueden ser activas o pasivas.

Ataque de cumpleaños

En un ataque de cumpleaños, un atacante abusa de una característica de seguridad: los algoritmos hash utilizados para verificar la autenticidad de los mensajes. El algoritmo hash es una firma digital que el destinatario del mensaje comprueba antes de aceptar el mensaje como auténtico. Si un hacker puede crear un hash idéntico al que el remitente ha adjuntado a su mensaje, el hacker puede simplemente sustituir el mensaje del remitente por el suyo. El dispositivo receptor lo aceptará porque tiene el hash correcto.

II- Ciberseguridad en las ciudades

Asegurar las infraestructuras críticas

Protección de Redes y Sistemas

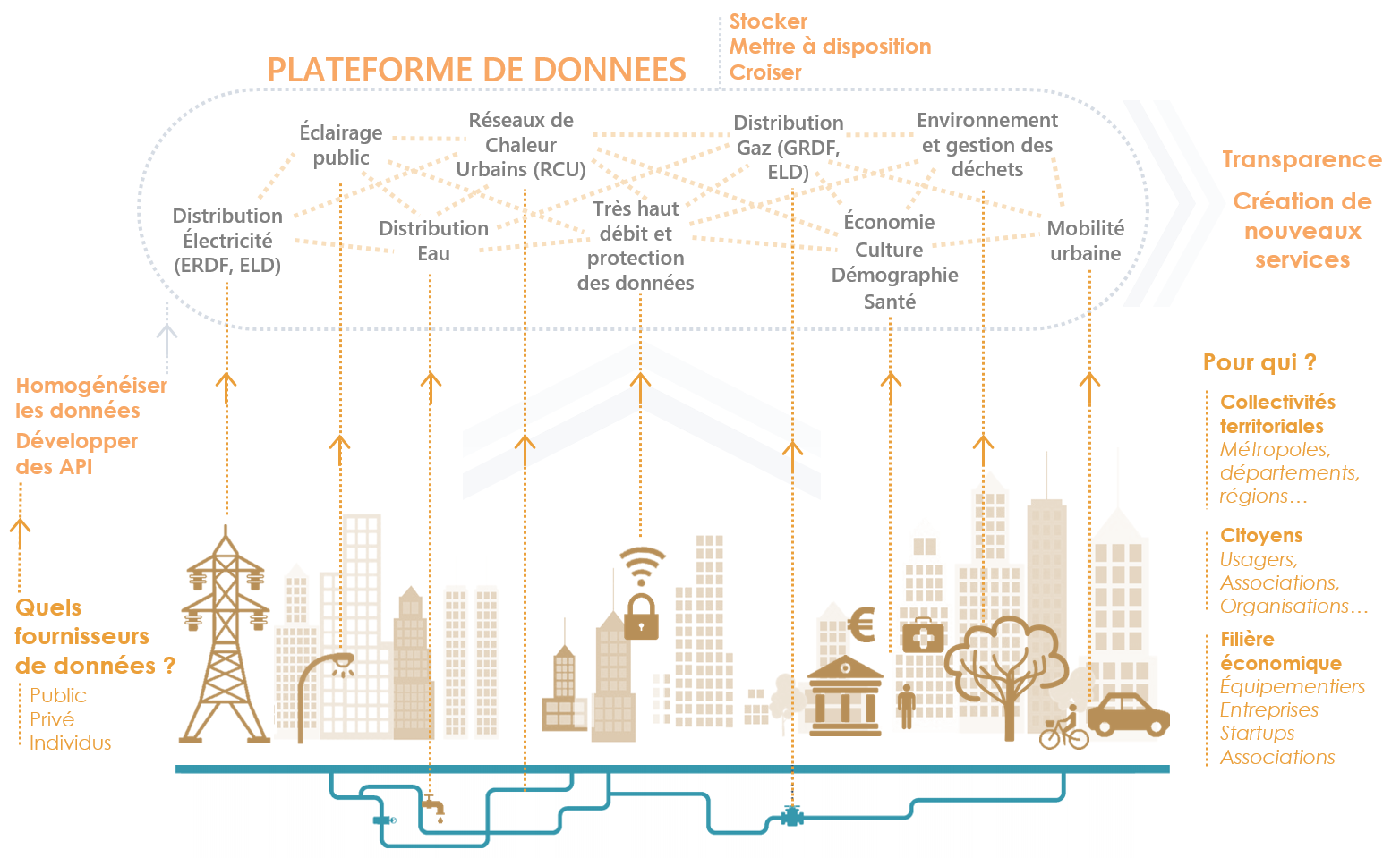

Las infraestructuras críticas, como las redes de comunicaciones, los sistemas de transporte, la gestión del agua y las redes eléctricas, son la columna vertebral de las ciudades modernas. Como el desarrollo actual de la ciudad inteligente tiende a lahiperconectividad, los sistemas se comunican entre sí y son abiertos. Esto crea una superficie de ataque más amplia y compleja, vinculada a los equipos 5G e IOT, que requiere una mayor seguridad. Los sistemas de las ciudades, como las cámaras de videovigilancia y los semáforos, pueden convertirse en objetivos de ciberataques.

Esto hace posible que fuentes no autorizadas accedan a estos numerosos puntos. Por tanto, la ciudad inteligente sufre un déficit de ciberseguridad, especialmente en lo que respecta a los equipos de movilidad urbana. Por tanto, la ciudad inteligente se ha convertido en una“vía real” para la ciberdelincuencia. A medida que se conectan los sistemas industriales, el riesgo de ciberataque es cada vez mayor, entre otras cosas por la estructura más compleja de la infraestructura informática. Por tanto, la amenaza de violaciones internas y ciberataques se ha hecho mayor con el paso de los años.

Para tu información, los ataques de ransomware se han convertido en la mayor amenaza para el sector del transporte en 2022, con ataques que casi se duplican, pasando del 13% en 2021 al 25% en 2022.

Proteger los datos de las ciudades inteligentes y de los ciudadanos

La información captada sobre el terreno por los sistemas es de vital importancia, ya que es la que impulsa la ciudad inteligente. Ayuda en la toma de decisiones, la comunicación y la planificación de eventos, entre otras cosas. Si se recogen o procesan mal, los datos pueden provocar errores o fallos de funcionamiento en los sistemas y servicios afectados. Por tanto, la confidencialidad de los datos es incierta durante su recogida, tratamiento y almacenamiento.

Los datos de los ciudadanos, incluida la información personal y los datos de los servicios municipales en línea, deben estar seguros para evitar el uso indebido y la usurpación de identidad. Hoy en día, los ataques pueden dirigirse contra estaciones de carga de autoservicio, terminales de bicicletas compartidas o patinetes, con el objetivo de robar los datos personales y bancarios de los usuarios.

El envejecimiento de las instalaciones, un factor de riesgo adicional

Las instituciones suelen ser vulnerables debido al envejecimiento de sus infraestructuras informáticas y a la falta de recursos dedicados a la ciberseguridad. Los ciberataques pueden interrumpir servicios esenciales, provocar filtraciones de datos y dañar la confianza pública. Por ejemplo, los protocolos DIASER que permiten a los controladores de los semáforos comunicarse entre sí no son muy seguros.

¿Cómo puede reforzarse la ciberseguridad de las ciudades y los organismos públicos?

Medidas preventivas : colaboración con expertos en ciberseguridad, normas y seguridad por diseño

La ciberseguridad reforzada puede adoptar varias formas. Puede normalizarse, por ejemplo con las normas ISO, el RGPD o la norma de seguridad de datos PCI DSS, obligatoria para la mayoría de las empresas que recogen, procesan y almacenan datos de tarjetas de pago, como Visa o Mastercard. La prevención también puede ser útil para sensibilizar a los agentes públicos, que a veces carecen de información y conocimientos sobre el tema. La ANSSI ofrece guías de buenas prácticas de ciberseguridad, que puedes encontrar aquí.

Esto puede lograrse trabajando con expertos en ciberseguridad que apoyarán, auditarán y asesorarán a los actores para crear u optimizar la ciberseguridad de sus sistemas e infraestructuras.

Por último, la seguridad por diseño es una medida que hay que tener en cuenta y que cada vez está más extendida. Se refiere a un producto como el software en el que la seguridad y la noción de riesgo están en el centro de su diseño. Este enfoque aumenta la seguridad del producto para protegerlo de posibles amenazas reduciendo el riesgo de fallos. Ya no se trata de reforzar un sistema sólo en caso de fallo, como ocurría antes, sino de prevenir esos riesgos. Este enfoque de “seguridad por diseño” está cada vez más extendido, y muchos de los programas y sistemas actuales incorporan la seguridad y el riesgo en su diseño.

¿Qué soluciones tecnológicas existen para contrarrestar los ciberataques?

Además de las soluciones tradicionales, como cortafuegos, VPN, antivirus, antispam, anti-DDoS y cifrado de datos, ahora hay soluciones más eficaces para protegerse de los ciberdelincuentes, cada vez más ingeniosos e inteligentes. Los sistemas de detección de intrusos (IDS/IPS) supervisan el tráfico de red y los dispositivos para detectar actividades maliciosas conocidas, actividades sospechosas o infracciones de las políticas de seguridad.

La Gestión de Información y Eventos de Seguridad (SIEM) es una aplicación de software que rastrea todos los incidentes de seguridad en un entorno informático. Identifica, clasifica y analiza los incidentes y eventos. Esto proporciona a los equipos del SOC (centro de operaciones de seguridad) una visión centralizada de las actividades de sus Sistemas de Información.

El enfoque de Confianza Cero

Para entender la arquitectura de Confianza Cero, piensa primero en la arquitectura de seguridad tradicional: una vez que alguien se ha conectado en el trabajo, puede acceder a toda la red de la empresa. Esto sólo protege el perímetro de una organización y está vinculado a las instalaciones físicas de la oficina. Este modelo no admite el trabajo a distancia y expone a la organización a riesgos, porque si alguien roba una contraseña, puede acceder a todo.

En lugar de limitarse a proteger el perímetro de una organización, Zero Trust protege cada archivo, correo electrónico y red autenticando cada identidad y cada dispositivo. (Por eso también se llama “seguridad sin perímetro”). En lugar de limitarse a proteger una red, la arquitectura de Confianza Cero también protege el acceso remoto, los dispositivos personales y las aplicaciones de terceros. Se basa en 3 principios clave: verificación explícita, utilización del acceso menos privilegiado y asunción de una violación.

III- Ciberseguridad para hospitales: las especificidades de los hospitales

¿Cuáles son los retos y riesgos específicos asociados a la ciberseguridad en los hospitales?

Datos médicos: un objetivo sensible para los ciberataques

Entre los distintos centros que componen nuestro ecosistema sanitario (laboratorios de análisis, hospitales del mismo grupo, plantas de producción de equipos/fármacos, etc.), los intercambios son continuos y sus datos extremadamente sensibles. Resultados de pruebas, prescripciones en expedientes de pacientes, secretos de fabricación de medicamentos… la información que se intercambia no es trivial.

Y no es sólo una cuestión de confidencialidad o secreto médico. Para estar seguros de hacer el diagnóstico correcto y administrar la dosis adecuada, los profesionales sanitarios tienen que poder estar seguros de la integridad de la información en la que basan su decisión.

Los riesgos de los ciberataques para los pacientes

Los ciberataques pueden paralizar los sistemas informáticos de los hospitales, interrumpiendo servicios esenciales y retrasando el tratamiento, con consecuencias graves o incluso mortales para los pacientes. Equipos esenciales como quirófanos, escáneres, resonancias magnéticas y equipos de apoyo asistencial son objetivos que pueden quedar inutilizados, comprometiendo la atención al paciente.

Además, los dispositivos médicos conectados, como las bombas de infusión y los monitores cardíacos, son vulnerables a los ciberataques, con el riesgo de fallos de funcionamiento que podrían poner en peligro la vida de los pacientes. Por tanto, la ciberseguridad en el ámbito médico es crucial para garantizar la seguridad, confidencialidad y continuidad de la atención al paciente.

La Vulnerabilidad de los sistemas sanitarios a los ciberataques

Los nuevos equipos, la telemedicina, los sistemas y servicios sanitarios interconectados, así como el Internet de las Cosas (IoT), ocupan cada vez más espacio en un gran número de dispositivos (marcapasos, bombas de insulina, etc.), generando enormes cantidades de datos que son todos ellos objetivos de los piratas informáticos. Además, los procedimientos médicos están ahora conectados a las diversas herramientas utilizadas por la profesión médica para transferir datos, lo que hace que los hospitales sean aún más vulnerables.

Un ciberataque no sólo puede perturbar la vida cotidiana de los profesionales,

, sino también poner en peligro la atención a los pacientes:

- Sistemas biomédicos paralizados

- Instalaciones técnicas no disponibles

- Destrucción de los datos de planificación de la asistencia

- Los sistemas de mensajería no funcionan

- Pérdida de datos de gestión y recursos humanos

Estrategias para proteger a los hospitales contra los ciberataques

Proteger los datos y los dispositivos médicos conectados

Para evitar este tipo de amenaza, es esencial implantar medidas de protección sólidas, como la encriptación de los datos transmitidos y almacenados, la autenticación multifactor para acceder a los dispositivos y las actualizaciones periódicas del software para corregir vulnerabilidades. Además, la segmentación de la red limita la propagación de los ataques aislando los dispositivos críticos de otros sistemas.

Empresas como Stormshield ofrecen soluciones como cortafuegos certificados al más alto nivel europeo para proteger las infraestructuras públicas contra los ciberataques. Por ejemplo, para proteger los datos de los pacientes durante los intercambios, la solución Stormshield Network Security (SNS) permite crear túneles de cifrado a través de redes privadas virtuales (VPN).

Formación, sensibilización y asistencia de organismos externos ante ciberataques: la ANSSI en el punto de mira

Como actor principal de la ciberseguridad, la ANSSI (Agencia Nacional de Seguridad de los Sistemas de Información) proporciona conocimientos y asistencia técnica a organismos públicos como la ANS (Agencia del Sistema Numérico en Salud), así como a empresas. Con una misión reforzada para los operadores de servicios esenciales (OSE), ofrece un servicio de vigilancia, detección, alerta y respuesta a los ataques informáticos. Frente a la amenaza que se cierne sobre nuestros sistemas de información, la experiencia colectiva de la agencia es una garantía de eficacia. A través de su unidad CERT Santé, 40 GHT ya se han beneficiado de su servicio nacional de cibervigilancia, y ha alertado a más de 800 establecimientos de la vulnerabilidad potencial de sus sistemas de información.

CERT Salud :

- Registra los informes de incidentes de seguridad del sistema de información

- Analiza y califica los informes

- Alerta a las autoridades competentes

- Lidera la comunidad cibersanitaria

- Proporciona apoyo en la respuesta a incidentes

- Celebra un seminario web trimestral sobre ciberseguridad.

También existe el programa nacional CaRE (Aceleración de la Ciberseguridad y Resiliencia de los Establecimientos), dirigido por la Agencia Francesa de Salud Digital, que se basa en 4 ámbitos principales: Gobernanza y resiliencia, recursos y puesta en común, sensibilización y seguridad operativa.

III. Historia de 6 grandes ciberataques en Francia

El ciberataque AP-HP

Durante el verano de 2021, y confirmado por la AP-HP el 12 de septiembre de 2021, un ciberataque afectó a los hospitales del servicio de asistencia pública de París. Se robaron los datos de 1,4 millones de personas que se habían sometido a una prueba de detección Covid a mediados de 2020. Estos datos incluyen la identidad, el número de la seguridad social y los datos de contacto de las personas sometidas a la prueba, así como la identidad y los datos de contacto de los profesionales sanitarios que las tratan, las características y el resultado de la prueba realizada, pero no contienen ningún otro dato médico.

El objetivo de los piratas informáticos no era el fichero nacional de pruebas de detección (SI-DEP), sino “un servicio seguro de intercambio de ficheros”, utilizado de forma muy ocasional en septiembre de 2020 para transmitir información útil para el rastreo de contactos a la Seguridad Social francesa y a las agencias regionales de salud (ARS).

El ciberataque al Hospital Universitario de Rouen

El 15 de noviembre de 2019, la actividad del Hospital Universitario de Rouen se vio ralentizada y paralizada por un virus que bloqueó el acceso a la mayoría de las aplicaciones de la empresa e implicó la codificación de archivos situados en puestos de trabajo y servidores, según informa la institución en su propio sitio web. El Centro Hospitalario Charles Nicolle se habría visto afectado por un virus de tipo ransomware, es decir, un virus que paraliza los sistemas informáticos infiltrándose en los sistemas de tratamiento automatizado de datos (STAD) y codificando los archivos para inutilizarlos por la víctima o sus servicios.

Como consecuencia, algunos pacientes tuvieron que ser trasladados a otros establecimientos y se aplazaron todas las operaciones programadas.

Se pidió un rescate para desbloquear los archivos mediante la compra de la clave de descifrado en bitcoins (lo que hace que la transacción sea imposible de revertir una vez pagada). Según 76actu, el rescate ascendía a 40 bitcoins, unos 300.000 euros según el tipo de cambio de la época. Al parecer, se utilizaron direcciones de correo electrónico alojadas en Rusia para ponerse en contacto con ellos tras leer el mensaje de chantaje que aparecía en las estaciones de trabajo infectadas. El departamento de comunicaciones del hospital universitario ha declarado que nunca tuvo intención de pagar el rescate, confiando en cambio en los intentos de desbloquear el sistema por parte de su personal informático con el apoyo de agentes de la ANSSI.

Ciberataque al Consejo Departamental de Sena Marítimo

El 9 de octubre de 2022, el Conseil départemental de la Seine-Maritime fue objeto de un ciberataque a gran escala que paralizó varios de sus departamentos. Aún se desconocen las circunstancias del ataque, pero perjudicó gravemente a la administración pública y a los habitantes del departamento. La autoridad local se vio obligada a apagar toda su red y a aislar su sistema informático. Se interrumpieron varios servicios administrativos, y todo ello tuvo un gran impacto en los usuarios, a quienes les resultó imposible realizar cualquier trámite en línea. El consejo departamental de Seine-Maritime sigue afectado por este ataque.

El ciberataque al hospital Corbeil-Essonnes

El 20 de agosto de 2022, un grupo de hackers autodenominado Lockbit 3.0 provocó una filtración masiva de datos y publicó más de 11 gigabytes de datos personales en la darknet. Al mismo tiempo, lanzaron un ataque de denegación de servicio (DDoS), que dejó inaccesibles el software empresarial, los sistemas de almacenamiento de gestión de pacientes y los sistemas de diagnóstico por imagen. El rescate (ransomware) de 10 millones de dólares exigido nunca se pagará, de acuerdo con la estrategia del gobierno francés. En cuanto al hospital, luchó por volver a ponerse en pie, y no anunció la vuelta a la normalidad hasta principios de noviembre. Este ataque es uno de los más llamativos por la diversidad de las acciones y ataques sufridos, que combinan diferentes métodos.

El ciberataque contra Thalès

Thales, buque insignia de la industria armamentística y aeroespacial francesa, fue objeto de dos ciberataques en 2022 por parte del grupo de hackers Lockbit 3.0. Utilizando un ransomware, los hackers pretendían hacer pagar a la empresa para impedir la publicación de documentos internos. Quedaban trece días de cuenta atrás. Al reivindicar la autoría de los ataques, Lockbit 3.0 declaró que habían conseguido acceder al sistema de información de Thales y pudieron comprometer numerosos documentos sensibles. Sin embargo, tras la investigación, la empresa no advirtió ninguna intrusión en su sistema.

Los datos robados y publicados procedían en realidad de un servidor de depósito de código que contenía datos poco sensibles. Esta nueva tendencia de robo y filtración de datos, disfrazada de ataque directo al sistema de información de una empresa, es cada vez más común y está diseñada para desestabilizar a la empresa de modo que pague un rescate por miedo a las consecuencias financieras, de reputación y materiales.

Ciberataque a FRANCE TRAVAIL

Los datos de 43 millones de solicitantes de empleo fueron supuestamente atacados por piratas informáticos entre el 6 de febrero y el 5 de marzo de 2024. La dirección había sido advertida de la posibilidad de que se produjera tal situación. La cantidad total de datos filtrados se estima en 28 gigabytes, que no es el total. Aunque la agencia reconoció que este volumen no se correspondía realmente con el total, seguía habiendo dudas sobre si los piratas informáticos habían conseguido robarlo todo. Por ello, prefirió comunicar la cifra máxima de 43 millones. Estos datos incluyen: apellidos, nombre, dirección, dirección de correo electrónico, número de teléfono y número de la seguridad social (pero no las contraseñas de los inscritos, ni sus datos bancarios, según la organización). Un auténtico botín para los hackers.

Los piratas informáticos no atacaron directamente a France Travail. Lo hicieron a través de un intermediario, en este caso Cap Emploi. Esta organización, que ayuda a las personas discapacitadas a encontrar trabajo, se ha convertido recientemente en socio de France Travail. Como tal, el personal de Cap Emploi ha tenido acceso a parte de la base de datos de demandantes de empleo de France Travail, conocida como “sistema de búsqueda de usuarios”.