Comprendre les enjeux de la cybersécurité est essentiel pour protéger les infrastructures critiques des villes, hôpitaux et acteurs publics. La cybersécurité joue un rôle crucial dans la préservation des services essentiels et la protection des données sensibles des citoyens.

En janvier 2020, il y a eu autant d’attaques crypto-ransomware que dans toute l’année 2019, et que le cybercrime coûte 2 000 milliards de dollars aux économies mondiales, contre 400 milliards en 2015. Avec l’augmentation des cyberattaques, il est impératif d’adopter des mesures robustes pour sécuriser ces institutions vitales.

I- Quels sont Les types de Cyberattaques ?

L’attaque ransomware

Le ransomware est un type d’attaque ou le système victime de l’attaque sera tenu en otage jusqu’à ce que la rançon demandée par l’assaillant soit payée.

Attaque par mot de passe

Les mots de passe sont l’outil de vérification d’accès de prédilection de la plupart des gens, de sorte que la découverte du mot de passe d’une cible est une proposition intéressante pour un hacker. Cela se fait à l’aide de plusieurs méthodes différentes. Souvent, les personnes conservent des copies de leurs mots de passe sur des morceaux de papier ou des notes adhésives autour de ou sur leurs bureaux. Un assaillant peut soit trouver le mot de passe lui-même, soit payer quelqu’un à l’intérieur pour l’obtenir. Il peut également l’obtenir en interceptant des transmissions réseaux pour saisir des mots de passe non-cryptées.

Le malware

Un malware est un logiciel malveillant qui va infecter le système et altérer son fonctionnement. Ce sont des logiciels invasifs ou des codes informatiques conçus pour infecter, endommager ou accéder à des systèmes informatiques. Il existe de nombreux types de malwares, chacun infectant et perturbant les appareils de manière différente, mais toutes leurs variantes sont conçues pour compromettre la sécurité et la confidentialité des systèmes informatiques.

Attaque par déni de service (DoS) et déni de service distribué (DDoS)

Une attaque par déni de service (DoS) est conçue pour submerger les ressources d’un système jusqu’à ce qu’il soit incapable de répondre à des demandes de service légitimes. Une attaque DDoS ou attaque par déni de service distribué est similaire en ce sens qu’elle cherche également à épuiser les ressources d’un système. Une attaque DDoS survient quand un grand nombre de machines hôtes sont infectées par des malwares et contrôlées par l’assaillant. On les surnomme attaques par « déni de service » parce que le site victime de l’attaque est incapable de fournir son service à ceux qui veulent y accéder.

Le phishing et spear phishing

Une attaque de phishing se produit lorsqu’un malfaiteur envoie des e-mails qui semblent provenir de sources fiables et légitimes pour tenter d’obtenir des informations sensibles sur la cible. Les attaques de phishing combinent l’ingénierie sociale et la technologie et sont appelées ainsi parce que l’assaillant est, en effet, en train de « pêcher » pour accéder à une zone interdite en utilisant « l’appât » d’un expéditeur apparemment digne de confiance.

Le spear phishing fait référence à un type spécifique d’attaque par phishing plus ciblé. L’assaillant prend le temps de rechercher ses cibles, puis d’écrire des messages que la cible est susceptible de trouver pertinents. Ces types de cyberattaques sont judicieusement appelés « spear » phishing en raison de la manière dont l’assaillant se concentre sur une cible spécifique. Le message semblera légitime, c’est pourquoi il peut être difficile de repérer une attaque par spear-phishing.

Le whale phishing

Une attaque de whale-phishing est nommée ainsi parce qu’elle vise les « gros poissons » ou les « baleines » d’une organisation, qui comprennent généralement les cadres supérieurs, la haute direction ou d’autres personnes à un haut niveau de l’organisation. Ces personnes sont susceptibles de posséder des informations qui peuvent être précieuses pour les attaquants, telles que des informations exclusives sur l’entreprise ou ses opérations.

L’attaque MITM

Les cyberattaques de type Man-in-the-middle (MITM) font référence à des violations de cybersécurité qui permettent à un assaillant d’écouter les données envoyées entre deux personnes, réseaux ou ordinateurs. C’est ce qu’on appelle une attaque « de l’homme du milieu » parce que l’assaillant se positionne au milieu ou entre les deux parties essayant de communiquer. En effet, l’assaillant espionne l’interaction entre les deux parties

Le détournement de session

Le détournement de session est l’un des nombreux types d’attaques MITM. L’assaillant prend en charge une session entre un client et le serveur. L’ordinateur utilisé dans l’attaque remplace par son adresse IP (Internet Protocol) celle de l’ordinateur client, et le serveur poursuit la session sans soupçonner qu’il communique avec l’assaillant au lieu du client. Ce type de cyberattaque est efficace car le serveur utilise l’adresse IP du client pour vérifier son identité. Si l’adresse IP de l’assaillant est insérée en cours de session, le serveur peut ne pas suspecter une violation parce qu’il est déjà engagé dans une connexion approuvée.

Attaque par injection SQL

L’injection SQL est une méthode courante utilisée pour exploiter les sites Web qui se servent de bases de données pour servir leurs utilisateurs. Les clients sont des ordinateurs qui obtiennent des informations à partir de serveurs. Une attaque SQL utilise une requête SQL envoyée par le client à une base de données sur le serveur. La commande est insérée, ou « injectée », dans un plan de données à la place d’autre chose qui y est normalement inséré, tel qu’un mot de passe ou un identifiant. Le serveur qui héberge la base de données exécute ensuite la commande et le système est pénétré.

L’Usurpation de DNS

Avec l’usurpation de DNS, un hacker modifie les enregistrements DNS pour envoyer du trafic vers un site Web contrefait ou usurpé. Une fois sur le site frauduleux, la victime peut saisir des informations sensibles qui peuvent être utilisées ou vendues par le hacker. Le hacker peut également construire un site de mauvaise qualité avec un contenu désobligeant ou incendiaire pour donner une mauvaise image d’une entreprise concurrente.

Attaques Web

Les attaques Web font référence aux menaces qui ciblent les vulnérabilités des applications Web. Chaque fois que vous saisissez des informations dans une application Web, vous lancez une commande qui génère une réponse. Par exemple, si vous envoyez de l’argent à quelqu’un à l’aide d’une application bancaire en ligne, les données que vous saisissez indiquent à l’application d’accéder à votre compte, de retirer de l’argent et de l’envoyer sur le compte de quelqu’un d’autre. Les assaillants travaillent dans le cadre de ces types de demandes et les utilisent à leur avantage.

Menace interne

Parfois, les acteurs les plus dangereux viennent de l’organisation. Les personnes au sein même d’une entreprise présentent un danger particulier, car elles ont généralement accès à divers systèmes et, dans certains cas, à des privilèges d’administration qui leur permettent d’apporter des modifications critiques au système ou à ses règles de sécurité.

Trojans ou chevaux de Troie

Une attaque par trojan utilise un programme malveillant caché à l’intérieur d’un programme apparemment légitime. Lorsque l’utilisateur exécute le programme supposé innocent, le malware à l’intérieur du trojan peut être utilisé pour ouvrir une porte dérobée dans le système à travers laquelle les hackers peuvent pénétrer dans l’ordinateur ou le réseau. Cette menace tire son nom de l’histoire des soldats grecs qui se sont cachés à l’intérieur d’un cheval pour infiltrer la ville de Troie et gagner la guerre. Une fois que le « cadeau » fut accepté et introduit à l’intérieur des portes de Troie, les soldats grecs sont sortis et ont attaqué. De la même manière, un utilisateur peu méfiant peut accueillir une application d’apparence innocente dans son système pour finalement y introduire une menace cachée.

Attaques Drive-by

Lors d’une attaque Drive-by, un hacker intègre un code malveillant à un site Web non sécurisé. Lorsqu’un utilisateur visite le site, le script est automatiquement exécuté sur son ordinateur, infectant ce dernier. La désignation « drive by » vient du fait que la victime doit seulement « passer » par le site en le visitant pour être infecté. Il n’est pas nécessaire de cliquer sur quelque chose sur le site ou d’y entrer des informations.

Attaques XSS

Avec le XSS, l’assaillant transmet des scripts malveillants à l’aide de contenu cliquable envoyé au navigateur de la cible. Lorsque la victime clique sur le contenu, le script est exécuté. Étant donné que l’utilisateur a déjà ouvert une session sur une application Web, ce qu’il entre est considéré comme légitime par l’application Web. Cependant, le script exécuté a été modifié par l’assaillant, entraînant l’exécution d’une action involontaire de « l’utilisateur ».

Attaques par écoute clandestine

Les attaques par écoute clandestine impliquent que le malfaiteur intercepte le trafic lorsqu’il est envoyé sur le réseau. De cette façon, un assaillant peut collecter des noms d’utilisateur, des mots de passe et d’autres informations confidentielles comme des informations de cartes de crédit. L’écoute clandestine peut être active ou passive.

Attaque d’anniversaire

Lors d’une attaque d’anniversaire, un assaillant abuse d’une fonctionnalité de sécurité : des algorithmes de hachage utilisés pour vérifier l’authenticité des messages. L’algorithme de hachage est une signature numérique que le destinataire du message vérifie avant d’accepter le message comme authentique. Si un hacker peut créer un hachage identique à ce que l’expéditeur a joint à son message, le hacker peut simplement remplacer le message de l’expéditeur par son propre message. Le dispositif récepteur l’acceptera parce qu’il présente le bon hachage.

II- Cybersécurité des Villes

Sécurisation des Infrastructures critiques

Protection des Réseaux et Systèmes

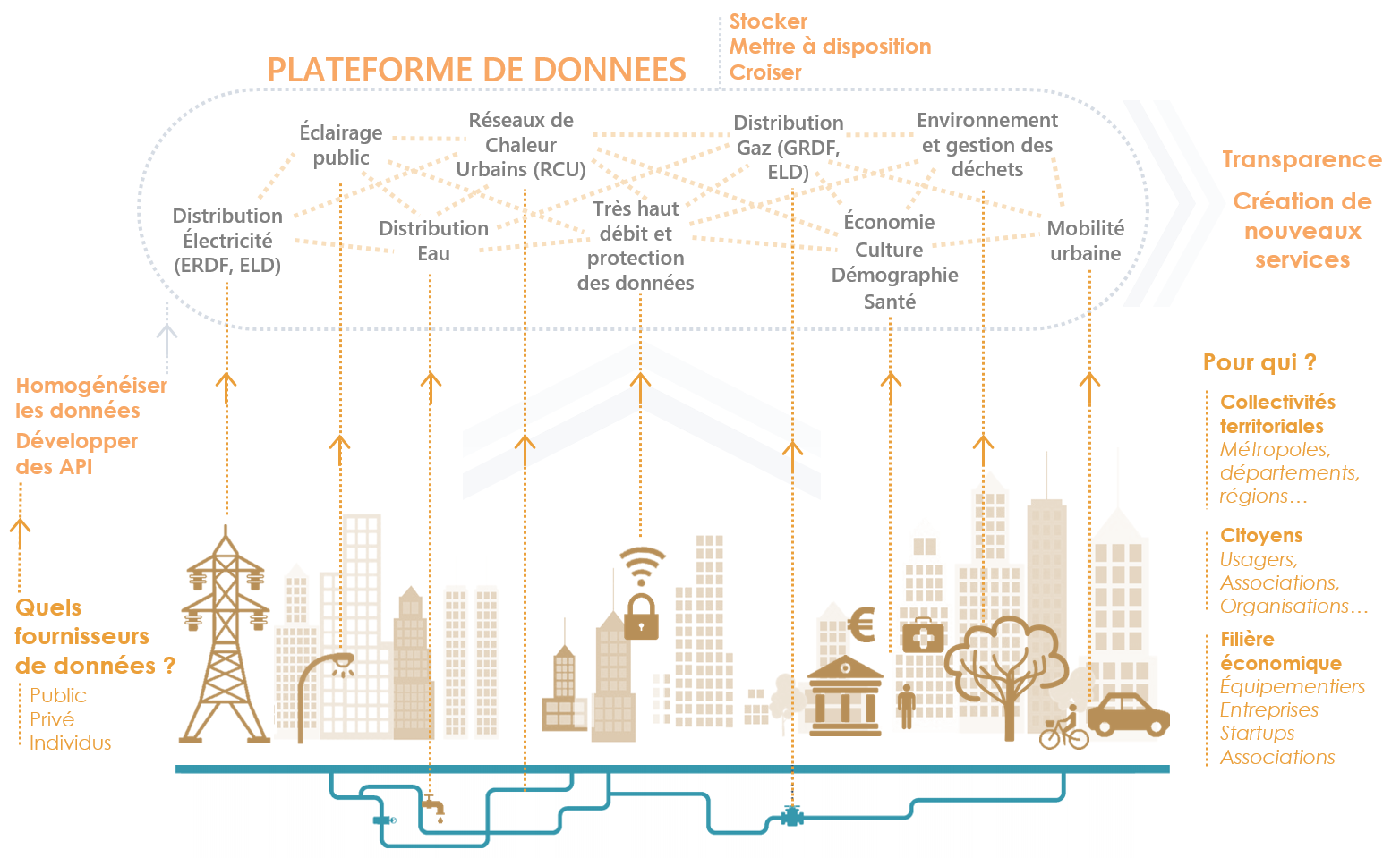

Les infrastructures critiques comme les réseaux de communication, les systèmes de transport, la gestion de l’eau et les réseaux électriques sont les piliers du fonctionnement des villes modernes. Comme le développement actuel de la smart city tend à l’hyperconnectivité, les systèmes communiquent entre eux et sont ouverts. Cela donne une surface d’attaque plus étendue et complexe, liée la 5G et aux équipements IOT, qui nécessitent une sécurisation accrue. En effet, des systèmes présents dans les villes tels que les caméras de vidéoprotection ou les feux tricolores peuvent devenir la cible de cyberattaques.

Cela rend l’accès de ces nombreux points possible à des sources non autorisées. La ville intelligente souffre ainsi d’un déficit de cybersécurité, surtout au niveau des équipements de mobilité urbaine. La smart city est donc devenue une “voie royale” pour la cybercriminalité. Comme on connecte des systèmes industriels, le risque de cyberattaque devient de plus en plus fort, notamment du fait de la structure plus complexe de l’infrastructure informatique. La menace de brèches internes et de cyberattaques est ainsi devenue plus grande au fil des ans.

A titre informatif, les attaques par ransomware sont devenues la menace la plus importante contre le secteur des transports en 2022, avec des attaques presque doublées, passant de 13 % en 2021 à 25 % en 2022.

Sécurisation des données de la smart city et des citoyens

Les informations qui sont captées sur le terrain par les systèmes est d’une importance capitale puisque c’est grâce à elles que l’on pilote la smart city. Elles aident aux prises de décisions, la communication et la planification d’évènement entre autres. La donnée si elle est mal collectée ou traitée peut provoquer des erreurs ou des dysfonctionnement opérationnels des systèmes et service concernés. La confidentialité de la donnée est donc incertaine lors de la récolte, du traitement et du stockage.

Les données des citoyens, incluant des informations personnelles et des données des services municipaux en ligne, doivent être sécurisées pour prévenir les abus et les vols d’identité. Des attaques peuvent cibler aujourd’hui des bornes de recharges, bornes de partages vélos ou trottinettes en libre accès dans le but de voler de la donnée personnelle et l’information bancaire des usagers.

Le vieillissement des installations, un facteur de risque supplémentaire

Les institutions sont souvent vulnérables en raison du vieillissement de leurs infrastructures informatiques et du manque de ressources dédiées à la cybersécurité. Les cyberattaques peuvent perturber les services essentiels, provoquer des fuites de données et nuire à la confiance des citoyens. Par exemple, les protocoles DIASER qui permet aux contrôleurs de carrefours à feux de dialoguer entre eux sont peu sécurisés.

Comment renforcer la Cybersécurité des villes et des acteurs publics ?

Des Mesures Préventives : collaboration avec des experts en cyber sécurité, normes et sécurité par design

Le renforcement de la cybersécurité peut prendre plusieurs formes. Il peut être normé, par exemple avec les normes ISO , RGPD ou encore la norme PCI DSS de sécurité des données qui est obligatoire pour la plupart des entreprises qui recueillent, traitent et stockent les données des cartes de paiement comme Visa ou Mastercard. La prévention peut également s’avérer utile afin de sensibiliser les acteurs publics qui peuvent parfois manquer d’information et de connaissances sur le sujet. L’ANSSI propose des guides sur les bonnes pratiques en cybersécurité que vous pouvez retrouver ici.

Ce renforcement peut passer par une collaboration avec des experts de cybersécurité qui vont accompagner, auditer et conseiller les acteurs afin de créer ou d’optimiser la cybersécurité de leurs systèmes et infrastructures.

Enfin, la sécurité par design est une mesure à prendre en compte et qui se généralise de plus en plus. Elle désigne un produit tel qu’un logiciel dont la sécurité et la notion de risque sont au cœur de sa conception. Cette approche permet d’augmenter la sécurité du produit pour le protéger de potentielles menaces en réduisant les risques de failles. L’idée n’est donc plus de renforcer un système seulement en cas de défaillance comme cela pouvait se faire auparavant, mais bien de prévenir ces risques. Cette approche de secure by design se généralise donc : bon nombre de logiciels et de systèmes créés aujourd’hui intègrent la sécurité et le risque dans leur conception.

Quelles Solutions Technologiques pour contrer les cyberattaques ?

Au-delà des solutions classiques comme les firewalls, les VPN, les anti-virus, anti-spam ou encore anti-DDoS et le chiffrement des données, il existe aujourd’hui des solutions plus efficaces qui permettent de se protéger face à des cybercriminels toujours plus inventifs et malins. Le système de détection d’intrusion (IDS/IPS) surveille le trafic réseau et les appareils pour détecter les activités malveillantes connues, les activités suspectes ou les violations des politiques de sécurité.

Le Security Information and Event Management (SIEM) est un logiciel qui permet de remonter tous les incidents de sécurité dans un environnement IT. En effet, il identifie et catégorise les incidents et les événements et les analyse. Cela permet aux équipes SOC (centre opérationnel de sécurité) d’avoir une vue globale et centralisée sur les activités de leurs Systèmes d’Information.

La démarche Zero Trust

Pour comprendre l’architecture Zero Trust, pensez d’abord à l’architecture de sécurité traditionnelle : une fois qu’une personne s’est connectée au travail, elle peut accéder à l’ensemble du réseau de l’entreprise. Cela protège uniquement le périmètre d’une organisation et est lié aux locaux physiques des bureaux. Ce modèle ne prend pas en charge le travail à distance et expose l’organisation à des risques, car si quelqu’un vole un mot de passe, il peut accéder à tout.

Au lieu de se limiter à protéger le périmètre d’une organisation, l’architecture Zero Trust protège chaque fichier, courrier électronique et réseau en authentifiant chaque identité et chaque appareil. (C’est pourquoi on l’appelle également « sécurité sans périmètre ».) Plutôt que de simplement sécuriser un réseau, l’architecture Zero Trust permet également de sécuriser l’accès à distance, les appareils personnels et les applications tierces. Elle repose sur 3 grands principes : vérifier explicitement, utiliser l’accès le moins privilégié, supposer une violation.

III- Cybersécurité pour les Hôpitaux: les spécificités de l’hopital

Quels sont les Défis et Risques Spécifiques liés à la cyber sécurité dans les Hôpitaux ?

Les Données Médicales : une cible sensible de choix pour les cyberattaques

Entre les différents sites qui composent notre écosystème de santé (laboratoires d’analyses, hôpitaux d’un même groupement, usines de production de matériel/médicaments…), les échanges sont continus et leurs données extrêmement sensibles. Résultats d’analyses, ordonnances présentes dans les dossiers patients, secrets de fabrication de médicaments… les informations échangées ne sont pas anodines.

Et il ne s’agit pas que d’une question de confidentialité ou de secret médical. Pour être sûr de poser le bon diagnostic, d’administrer le bon dosage, le professionnel de santé doit pouvoir être sûr de l’intégrité des informations sur lesquelles il base sa décision.

Les Risques des Cyberattaques pour les Patients

Les cyberattaques peuvent paralyser les systèmes informatiques des hôpitaux, interrompant les services essentiels et retardant les traitements, ce qui peut avoir des conséquences graves voire mortelles pour les patients. Les équipements essentiels comme les blocs opératoires, les scanners, IRM, le matériel d’assistance de soins sont autant de cibles qui peuvent se retrouver hors d’usage et ainsi compromettre les soins des patients.

De plus, les dispositifs médicaux connectés, comme les pompes à perfusion et les moniteurs cardiaques, sont vulnérables aux cyberattaques, risquant de provoquer des dysfonctionnements pouvant mettre la vie des patients en danger. La cybersécurité dans le domaine médical est donc cruciale pour garantir la sécurité, la confidentialité et la continuité des soins aux patients.

La Vulnérabilité des Systèmes de Santé aux cyberattaques

Les nouveaux équipements, la télémédecine, les systèmes et services de soins de santé interconnectés mais aussi l’internet des objets (IoT) prennent de plus en plus de place dans de très nombreux équipements (pacemaker, pompes à insuline, etc.) et génèrent d’énormes quantités de données qui sont autant de cibles pour les hackers. De plus, l’acte médical est dorénavant connecté aux différents outils utilisés par le corps médical pour le transfert de données, accroissant de fait la vulnérabilité des hôpitaux.

Une cyberattaque peut en effet non seulement perturber le quotidien des professionnels,

mais aussi mettre en péril la prise en charge des patients :

- Systèmes biomédicaux paralysés

- Plateaux techniques indisponibles

- Données de programmation des soins détruites

- Systèmes de messageries en panne

- Données de gestion et de ressources humaines perdues

Stratégies de Protection contre les Cyberattaques dans l’Hôpital

Sécurisation des Dispositifs Médicaux Connectés et des données

Pour prévenir ce type de menaces, il est essentiel de mettre en place des mesures de protection robustes, comme le chiffrement des données transmises et stockées, l’authentification multifactorielle pour l’accès aux dispositifs, et des mises à jour régulières des logiciels pour corriger les vulnérabilités. De plus, la segmentation des réseaux permet de limiter la propagation des attaques en isolant les dispositifs critiques des autres systèmes.

Des entreprises comme Strormshield proposent des solutions comme des firewalls certifiés au plus haut niveau européen afin de sécuriser les infrastructures publiques face aux cyberattaques. Par exemple, pour protéger les données patients lors des échanges, la solution Stormshield Network Security (SNS) permet la création de tunnels de chiffrement via des réseaux privés virtuels (VPN).

Formation, Sensibilisation et aides d’organismes extérieurs face aux cyberattaques : zoom sur l’ANSSI

Acteur majeur de la cybersécurité, l’ANSSI (agence nationale de la sécurité des systèmes d’information) apporte son expertise et son assistance technique aux organismes publics comme l’ANS (agence du numérique en santé) mais aussi aux entreprises. Avec une mission renforcée au profit des opérateurs de services essentiels (OSE), elle assure un service de veille, de détection, d’alerte et de réaction aux attaques informatiques. Face à la menace qui pèse sur nos systèmes d’information, l’e collectif l’agence est un gage d’efficacité. A travers sa cellule CERT Santé, 40 GHT ont déjà bénéficiés de son service national de cyber-surveillance et elle à alertés plus de 800 établissements sur la vulnérabilité potentielle de leurs systèmes d’information.

Le CERT Santé :

- Enregistre les signalements des incidents de sécurité des systèmes d’information

- Analyse et qualifie les signalements

- Alerte les autorités compétentes

- Anime la communauté cyberveille santé

- Apporte son appui pour répondre aux incidents

- Anime un webinaire trimestriel sur la cybersécurité.

On peut également citer le programme national CaRE (Cybersécurité accélération et Résilience des Etablissements) de l’agence du numérique en santé qui se base sur 4 grands axes : Gouverance et résilience, ressources et mutualisation, sensibilisation, sécurité opérationnelle.

III. Historique de 6 Grandes Attaques Cyber en France

La cyber attaque de l’AP-HP

Au cours de l’été 2021 et confirmée par l’AP-HP le 12 septembre 2021, une cyberattaque a touché les hôpitaux de l’assistance publique de Paris. Les données de 1,4 millions de personnes qui avaient fait un test de dépistage Covid mi-2020 furent volées. Ces données incluent l’identité, le numéro de sécurité sociale et les coordonnées des personnes testées, ainsi que l’identité et les coordonnées des professionnels de santé les prenant en charge, les caractéristiques et le résultat du test réalisé, mais ne contiennent aucune autre donnée médicale.

Les pirates n’ont pas visé le fichier national des tests de dépistage (SI-DEP) mais “un service sécurisé de partage de fichiers”, utilisé de manière très ponctuelle en septembre 2020 pour transmettre à l’Assurance maladie et aux agences régionales de santé (ARS) des informations utiles au contact tracing.

La cyber attaque du CHU de Rouen

Le 15 novembre 2019, l’activité du CHU de Rouen est ralentie et paralysée par un virus qui bloque l’accès à la plupart des applications métiers et qui a consisté en un chiffrement de fichiers situés sur des postes de travail et des serveurs, rapporte l’établissement sur son propre site web. Le centre hospitalier Charles Nicolle aurait été frappé par un virus de type rançongiciel (ransomware), c’est-à-dire un virus paralysant les systèmes informatiques par l’infiltration dans les systèmes de traitement automatisé de données (STAD), le codage des fichiers dans le but de les rendre inutilisables par la victime ou ses services.

Cela a eu comme conséquence la nécessité de transférer certains patients dans d’autres établissements et provoqué le report de toutes les interventions programmées.

La demande d’une rançon fut exigée pour procéder au déverrouillage des fichiers via l’achat de la clé de déchiffrement en bitcoins (la transaction se retrouvant ainsi impossible à annuler une fois payée). D’après 76actu, la rançon s’élevait à 40 bitcoins, soit environ 300 000 euros selon le cours à l’époque. Des adresses e-mail hébergées en Russie auraient été utilisées pour être contactées après lecture du message de chantage affiché sur les postes infectés. Le service communication du CHU a fait savoir que celui-ci n’a jamais eu l’intention de payer la rançon, s’en remettant plutôt aux tentatives de déverrouillage de son personnel informatique soutenu par les agents de l’ANSSI.

La cyber attaque du conseil départemental de la Seine-Maritime

Le 9 octobre 2022, le Conseil départemental de la Seine-Maritime a été la cible d’une cyberattaque de grande ampleur paralysant plusieurs de ses services. Les circonstances de l’attaque restent encore inconnues, mais cette dernière a grandement handicapé l’administration publique et les habitants du département. En effet, la collectivité a été contrainte de couper l’entièreté de ses réseaux et d’isoler son système informatique. Plusieurs services administratifs ont été chamboulés et tout ceci a eu une incidence forte sur les usagers qui ont vu toute démarche en ligne devenir impossible. Le conseil départemental de la Seine-Maritime reste, aujourd’hui encore, affecté par cette attaque.

La cyberattaque de l’hôpital de Corbeil-Essonnes

Le 20 août 2022, le groupe de pirates se nommant Lockbit 3.0 provoque une fuite de données (data leak) massive et diffuse sur le darknet plus de 11 gigaoctets de données personnelles. Parallèlement, ils lancent une attaque par déni de service (denial of service ou DDoS) rendant inaccessible les logiciels métiers, les systèmes de stockage permettant la gestion des patients mais aussi les systèmes d’imagerie. La rançon de 10 millions de dollars (ransomware) demandée ne sera pour autant jamais payée, en accord avec la stratégie de l’État français. L’hôpital quant à lui, peinera à se remettre sur pied en annonçant un retour à la normale seulement début novembre. Cette attaque est une des plus marquantes de par la diversité des actions et attaques subi, combinant différents procédés.

La cyber attaque contre Thalès

Touchée à deux reprises par des cyberattaques en 2022, la société Thales, fleuron de l’industrie française de l’armement et de l’aérospatiale, a été la cible du groupe de hackers Lockbit 3.0. À l’aide de rançongiciels, les pirates avaient pour objectif de faire payer la société pour éviter que ne soient publiés des documents internes. Treize jours avaient été laissés en guise de compte à rebours. Revendiquant les attaques, Lockbit 3.0 a fait savoir qu’ils avaient eu accès au système d’information de Thales et pouvaient compromettre de nombreux documents sensibles. Toutefois, après enquête, la société n’a remarqué aucune intrusion dans leur système.

Les données volées et publiées venaient en fait d’un serveur de dépôt de code où se trouvaient des données peu sensibles. Cette nouvelle tendance de vols et fuites de données, déguisées en attaque directe sur le système d’information d’une entreprise, sont de plus en plus fréquentes et ont pour but de déstabiliser l’entreprise pour que celle-ci paie une rançon par peur des conséquences financières, réputationnelles et matérielles.

L’attaque cyber contre FRANCE TRAVAIL

Les données de 43 millions de demandeurs d’emplois auraient été attaquées par des pirates du 6 février au 5 mars 2024. La direction avait pourtant été alertée de l’éventualité d’un tel scénario. Le total de données fuitées est estimé à 28 giga-octets, ce qui ne correspond pas à la totalité. En effet, même si l’agence a reconnu que ce volume ne correspond pas réellement au total, un doute subsistait sur le fait que les pirates aient réussi à tout voler. Elle a donc préféré communiquer sur le chiffre maximum de 43 millions. Ces données incluent : nom, prénom, adresse, courriel, numéro de téléphone et numéro de Sécurité sociale (mais pas les mots de passe des personnes inscrites, ni leurs coordonnées bancaires précise l’organisme). Un vrai butin pour les hackers.

Les pirates n’ont pas attaqué directement France Travail. Ils sont passés par un intermédiaire, en l’occurrence Cap emploi. Cet organisme, qui accompagne les personnes handicapées dans la recherche d’un travail, est devenu récemment un partenaire de France Travail. À ce titre, les agents de Cap emploi ont obtenu l’accès à une partie de la base de données des demandeurs d’emploi de France Travail : ce qu’on appelle le “système de recherche usagers”